一、漏洞描述

OpenSSH是一套用于安全网络通信的工具,提供了包括远程登录、远程执行命令、文件传输等功能

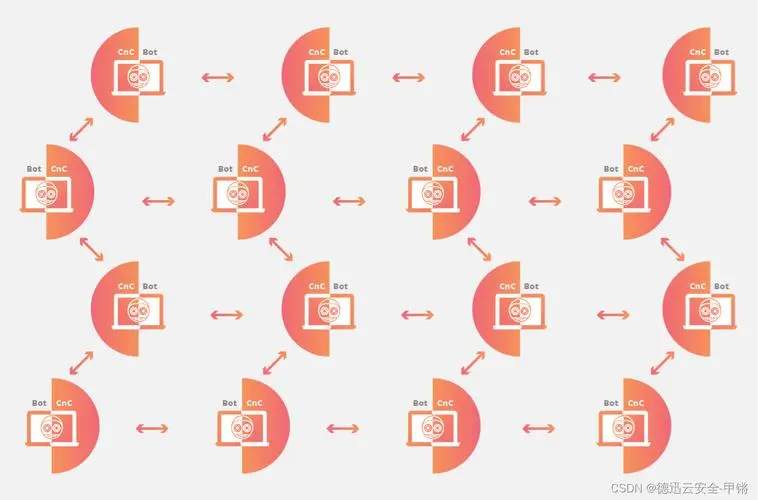

2024年7月1日,OpenSSH官方发布安全通告,披露CVE-2024-6387 OpenSSH Server远程代码执行漏洞。漏洞成因为条件竞争,因此若要成功利用该漏洞,需要经过多次尝试,并需要绕过相关系统保护措施(如ASLR),难度较高。

二、影响版本

8.5p1 <= OpenSSH < 9.8p1

对应发行版Debian 12、RHEL/AlmaLinux/RockyLinux/CentOS Stream 9、Ubuntu 22.04/23.10/24.04

对于dnf包管理器,可使用rpm -q openssh命令查看当前版本。

对于apt包管理器,可使用dpkg -l | grep openssh命令查看当前版本。

三、修复方案

大部分系统官方已发布软件包更新,运行apt update && apt upgrade -y或dnf makecache && dnf update -y升级openssh相关软件包到最新版本即可。

附部分发行版的修复版本号可供参考:

Ubuntu 22.04:8.9p1-3ubuntu0.10

Ubuntu 23.10:9.3p1-1ubuntu3.6

Ubuntu 24.04:9.6p1-3ubuntu13.3

Debian 12:9.2p1-2+deb12u3

AlmaLinux 9:8.7p1-38.el9.alma.2

RockyLinux9:8.7p1-38.el9_4.security.0.5

四、无法更新或更新后不是修复版本

若无法升级OpenSSH版本,可使用以下缓解措施:

在/etc/ssh/sshd_config中将LoginGraceTime设置为0。这会使sshd容易受到拒绝服务攻击(耗尽所有MaxStartups连接),但它可以避免此漏洞。

升级后还是没达到安全版本的

是因为软件源没有security(安全)源,需要手动更新源配置文件。

捐助名单

捐助名单

暂无评论内容